近1100万台暴露在互联网上的SSH服务器容易受到Terrapin攻击,从而威胁到某些SSH连接的完整性。Terrapin攻击针对SSH协议,影响客户端和服务器,由德国波鸿鲁尔大学的学术研究人员开发。

它在握手过程中操纵序列号,以损害SSH通道的完整性,特别是在使用ChaCha20-Poly1305或带有Encrypt-then-MAC的CBC等特定加密模式时。

因此,攻击者可以降级用于用户身份验证的公钥算法,并禁用OpenSSH9.5中针对击键计时攻击的防御。

Terrapin攻击的一个显着要求是攻击者需要处于中间对手(AitM)位置来拦截和修改握手交换。

值得注意的是,威胁行为者经常会破坏利益网络,并等待合适的时机进行攻击。

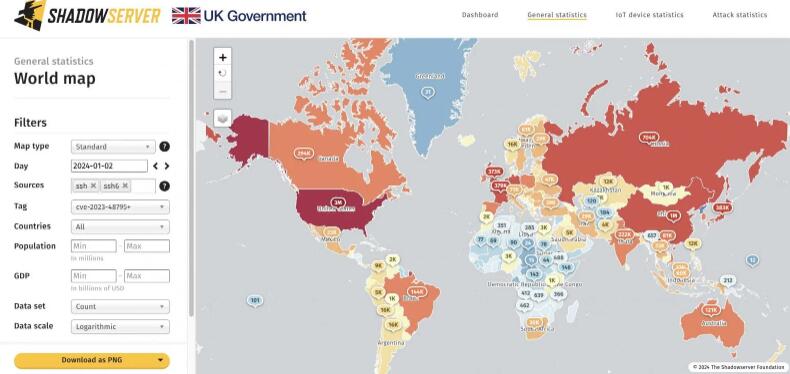

安全威胁监控平台Shadowserver最近的一份报告警告说,公共网络上有近1100万台SSH服务器(由唯一的IP地址标识),很容易受到Terrapin攻击。

这约占Shadoserver监控的IPv4和IPv6空间中所有扫描样本的52%。

大多数易受攻击的系统位于美国(330万个),其次是中国(130万个)、德国(100万个)、俄罗斯(70万个)、新加坡(39万个)和日本(38万个)。

Shadowserver报告的意义在于强调Terrapin攻击可以产生广泛的影响。

虽然并非所有1100万个实例都面临立即受到攻击的风险,但这表明攻击者有大量可供选择的实例。如果您想检查SSH客户端或服务器对Terrapin的易感性,波鸿鲁尔大学团队提供了漏洞扫描器。