谷歌正在淡化有关恶意软件滥用未记录的Google Chrome API在先前被盗的cookie过期时生成新的身份验证cookie的报道。2023年11月下旬,研究人员报告了两个名为Lumma和Rhadamanthys的信息窃取恶意软件操作,声称它们可以恢复在攻击中窃取的过期Google身份验证cookie。

然后,这些cookie可能会被加载到威胁行为者的浏览器中,以访问受感染用户的Google帐户。

此后,其他四个信息窃取者也采用了相同的技术,包括12月1日的Stealc、12月11日的Medusa、12月12日的RisePro和12月26日的Whitesnake。

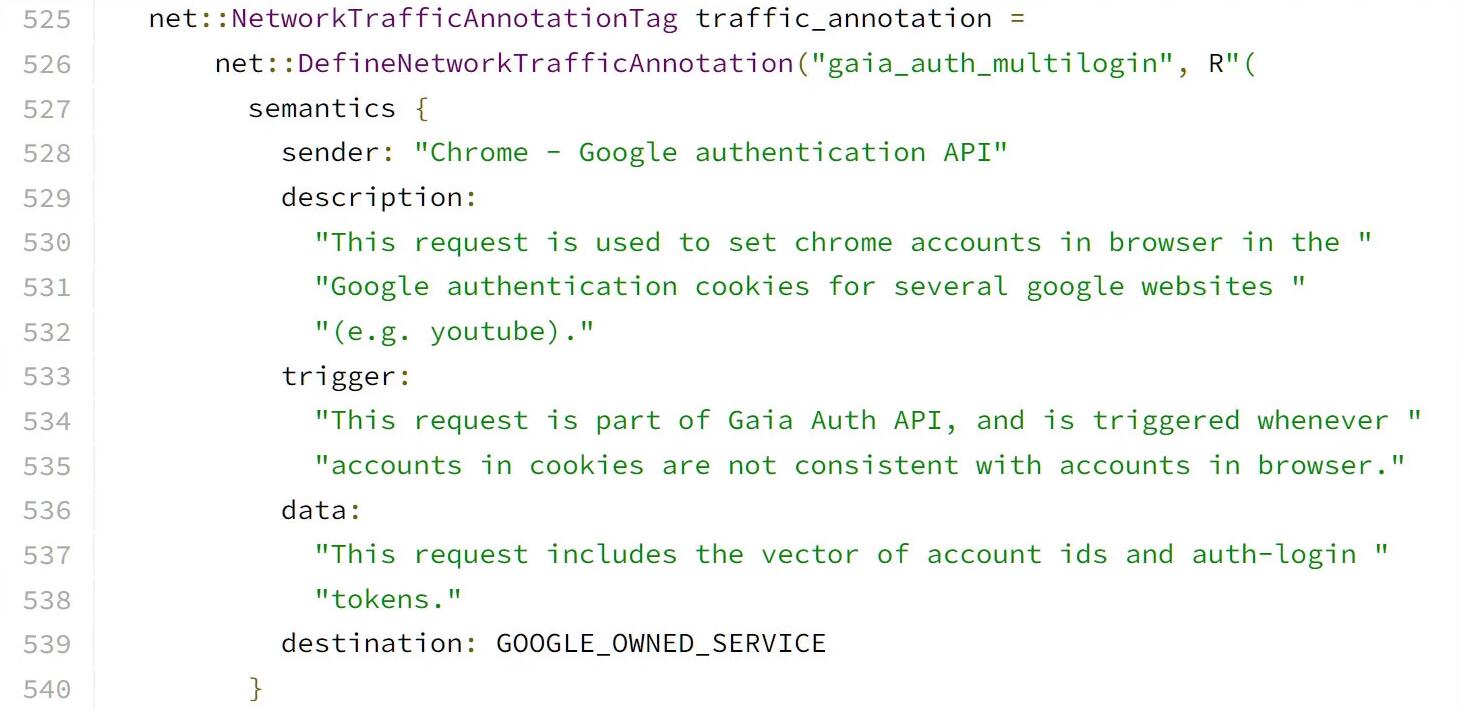

上周,网络安全公司CloudSEK透露,这些信息窃取恶意软件操作正在滥用Google OAuth“MultiLogin”API端点,以便在受害者最初窃取的Google cookie过期时生成新的、有效的身份验证cookie。

据信,该API旨在通过接受帐户ID和身份验证登录令牌向量来同步不同Google服务之间的帐户。

我们试图从Google那里了解更多有关此API的信息,但没有成功,唯一的文档可以在Google Chrome的源代码中找到。

研究人员称,滥用此功能的信息窃取恶意软件现在将从Google Chrome窃取多个令牌。

这些令牌包括Google站点的任何身份验证cookie以及可用于刷新或生成新身份验证令牌的特殊令牌。

由于常规身份验证cookie在一定时间后就会过期,因此威胁行为者最终将无法使用它们。

但是,只要用户没有注销GoogleChrome或撤销与其帐户关联的所有会话,威胁参与者就可以在先前的身份验证令牌过期时使用此特殊的“刷新”令牌生成全新的身份验证令牌。

这些新令牌使他们能够继续访问帐户的时间远远超过通常允许的时间。

不仅仅是标准的cookie盗窃

但Google认为这种API滥用只是普通的、基于恶意软件的cookie盗窃行为。

谷歌在上周的一份声明中表示,谷歌注意到最近有关恶意软件家族窃取会话令牌的报道。

涉及窃取cookie和令牌的恶意软件的攻击并不新鲜;我们会定期升级针对此类技术的防御措施,并保护成为恶意软件受害者的用户。在这种情况下,谷歌已采取行动来保护检测到的任何受损帐户。

然而,熟悉此问题的消息人士称,谷歌认为该API正在按预期工作,并且恶意软件没有利用任何漏洞。

Google对此问题的解决方案只是让用户从受影响的设备上注销Chrome浏览器,或者通过g.co/mydevices终止所有活动会话。这样做将使刷新令牌无效并使其无法与API一起使用。

由于信息窃取恶意软件窃取了您的凭据,您还应该谨慎更改您的Google密码,尤其是当您在其他网站使用相同的凭据时。

谷歌进一步建议,与此同时,用户应不断采取措施从计算机中删除任何恶意软件,我们建议在Chrome中打开增强安全浏览功能,以防止网络钓鱼和恶意软件下载。

虽然这些建议的步骤将减轻信息窃取恶意软件感染的影响,但大多数感染此类恶意软件的人不知道何时执行这些步骤。

当人们感染信息窃取恶意软件时,他们通常不知道,直到他们的帐户在未经许可的情况下被访问并以某种可检测的方式被滥用。

例如,第二大移动电话提供商OrangeEspaña的一名员工的密码被信息窃取恶意软件窃取。

然而,直到被盗凭证被用来登录该公司的RIPE帐户并修改其BGP配置,导致Orange客户性能下降50%并导致互联网中断时,没有人知道这一点。

虽然谷歌表示他们已经发现了那些受到API滥用影响的人并通知了他们,但未来的受害者会发生什么?

此外,当用户甚至不知道自己被感染时,他们如何知道他们应该退出浏览器以使身份验证令牌失效。

因此,更好的解决方案是以某种方式限制对此API的访问,以防止恶意软件即服务操作的滥用。不幸的是,这似乎并没有发生。人家人员已向Google询问他们有什么计划来缓解这种API滥用,但尚未收到对这些问题的答复。