服务器上如何清除NrsMiner挖矿病毒

近日,互联网上一个名为“NrsMiner”的挖矿病毒日趋活跃,该病毒在各大企业内网中利用微软“永恒之蓝”漏洞进行扩散,并占用被攻陷控制服务器的CPU和GPU计算能力进行挖矿。恰巧小编所在单位(湖南金盾)接到某客户单位关于处置该挖坑病毒的应急响应请求,表示病毒被管理员清除后不久又重新生成并运行,无法彻底根除。应急小伙伴们在尝试多种清除方法后终于成功清除该病毒,经过一段时间的观察病毒未重新生成。下面,小编就搭建模拟测试环境为各位看官们重现下本次应急处置情况:

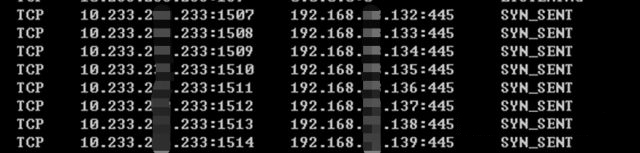

经过确认,“NrsMiner”病毒生成了一个名为“spoolsv.exe”的主控程序,它的存放位置为:C:\Windows\system32\SysprepThemes\,该主控程序启动后会对局域网中的同网段计算机和与本机可访问到其他网段计算机进行攻击。

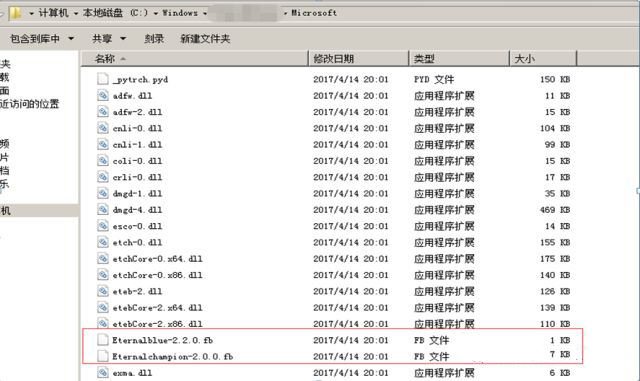

通过查找,发现藏匿在目录C:\Windows\SysprepThemes\Microsoft\下的“Eternalblue-2.2.0.fb”和“Eternalchampion-2.0.0.fb”文件即为NSA工具包中“永恒之蓝”利用工具。

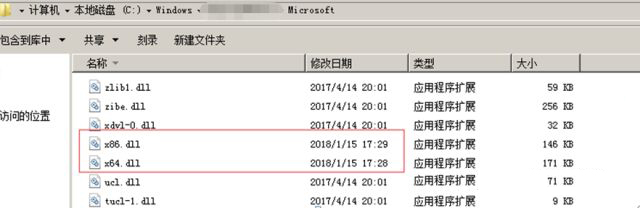

永恒之蓝利用成功后,同目录下的“x64.dll”和“x86.dll”即为目标机中植入DoublePulsar后门将要加载的dll。

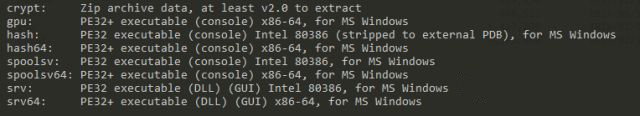

dll加载后开启一个随机端口与攻击机进行通信,攻击机将名为“NrsDataCache.tlb”的压缩包传输到被攻击主机,该文件所在路径为C:\Windows\System32\NrsDataCache.tlb,包含下列文件如下:

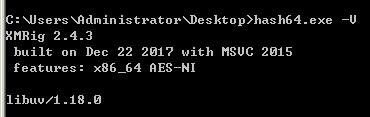

其中文件“crypt”即为“永恒之蓝”利用工具和payload的压缩包,gpu、hash、hash64为门罗币挖矿程序xmrig。

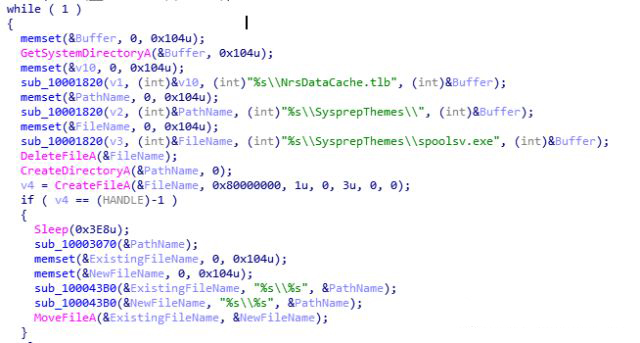

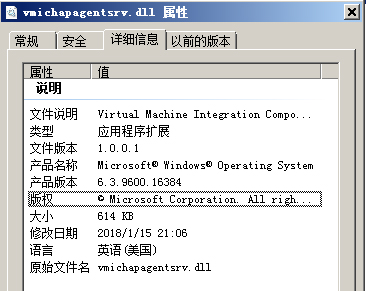

“spoolsv”和“spoolsv64”即为上述无法删除结束的进程。“srv”和“srv64”为dll类型文件,原名“vmichapagentsrv.dll”,是“NrsMiner”的主控模块,作为服务“Hyper-VAccess Protection Agent Service”的ServiceDll而存在,同时该服务被加入netsvcs服务组中借助“svchost.exe”程序启动。该服务保障“spoolsv.exe”删除后又重新写入。

该服务无论是服务名称还是服务描述迷惑性很强,应急过程中都会被误认为是系统服务,甚至包括加载的vmichapagentsrv.dll文件属性,在服务器上的创建时间和修改时间与系统其他文件也保持一致,dll的文件说明、产品名称等属性也很容易判定为系统文件。唯一的破绽是其产品版本号6.3.9600,应该对应的WindowsServer 2012 R2上的版本却出现在了WindowsServer 2008 R2版本上面。因此只要停止该服务,删除“vmichapagentsrv.dll”,“spoolsv.exe”文件就不会再重新生成。

NrsMiner挖矿病毒完整清除过程如下,请在断网情况下进行:

1.停止并禁用Hyper-VAccess Protection Agent Service服务;

2.删除C:\Windows\system32\NrsDataCache.tlb;

3.删除C:\Windows\system32\vmichapagentsrv.dll,若删除失败,可重命名该文件为其他名称;

4.重启计算机;

5.删除C:\Windows\system32\SysprepThemes\和C:\Windows\SysprepThemes\目录;

6.删除C:\Windows\system32\SecUpdateHost.exe。

7.到微软官方网站下载对应操作系统补丁,下载链接如下:https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-010

8.安装国内主流杀毒软件,及时更新至最新病毒特征库。